Für mein Projekt habe ich ein paar Kriterien aufgestellt. Normalerweise sollte so etwas am Anfang stehen und am besten alle relevanten Ideen zu einem Spieleserver mit Debian/GNU Linux chronologisch erzählt werden. Graue Theorie. Ich verspreche aber, dass ich zum Schluss, schon aus Eigeninteresse :), alles übersichtlich ordnen werde.

An einigen Stellen habe ich mir mehr Gedanken als sonst gemacht, wie groß das Projekt überhaupt werden sollte, was man damit lernen kann und wie man sicherstellt, dass nicht nach einem Monat schon wieder alles vorbei ist, weil man die Lust daran verloren hat. Angefangen hat es mit der Vorgeschichte wie man den passenden vServer finden kann.

Für den Spieleserver sprach schließlich auch der Spaßfaktor. Doch welche und wie viele Spiele sollten es schließlich sein?

- Quantität: Ich wollte so viele Spieleserver wie möglich installieren, ohne dass die Spielqualität auf den Servern darunter leidet. Es sollte also weder der Ping in die Höhe schnellen noch Lags auftreten.

- Arbeitsspeicher: Spiele, die genügsam mit den Ressourcen umgingen, wurden von mir bevorzugt. Besser drei kleine und interessante Spiele als ein großes.

- Freie Software: Ein ganz wichtiger Punkt war die Freiheit des Spiels. Wenn man sich mehr mit der Thematik beschäftigt, stellt man schnell fest, dass das Wort Freiheit immer wieder anders interpretiert wird. Als Maßstab habe ich mich an Debians Gesellschaftsvertrag gehalten. Kurz gesagt: Jedes Spiel, dass sich in Debians Main-Repositorien befindet erfüllt all diese Bedingungen, die ich persönlich wichtig finde und auch als eine Art von Auszeichnung und Qualitätsmerkmal für Freie Software ansehe. Dennoch ist es das Thema wert mehr Worte darüber zu verlieren und das Wort "Freiheit" mal kritischer zu hinterfragen.

- Abwechslung: Quake3 war und ist für Freie-Software-Spiele ein sehr einflussreiches Spiel. Ich wollte aber nicht nur Ego-Shooter installieren, sondern etwas Abwechslung anbieten und auch anderen Genres eine Chance bieten.

- Qualität: Ohne Frage sollte ein vollständiges, von der Gemeinschaft akzeptiertes Spiel eine hohe Priorität eingeräumt werden. Qualität hat viele Facetten. Gute Spielengine, tolle Grafik, Spielspaß und -tiefe, berauschende Klänge und Musik. Im Zweifelsfall sollte meiner Meinung immer der Spaß gewinnen.

- Neueinsteiger: Ich bevorzuge Spiele, die schon fix und fertig in Debian gepackt sind. Das macht es für jeden Serveradmin einfacher und gleichzeitig ist das auch ein Indiz für eine gewisse Spielqualität. Auf der anderen Seite gibt es noch einige Spiele, die noch nicht in Debian auftauchen. Jedes Spiel, dass interessant genug ist, sollte unabhängig von der Distribution eine Chance verdienen.

Alle Faktoren sollten irgendwie optimiert werden. Bei nur 225 MB RAM war klar, dass nicht jedes Ziel erreicht werden konnte. Trotzdem dachte ich mir, es ist besser wenige Spiele zu haben, die man auch tatsächlich versteht und betreuen kann als einen Haufen von Anwendungen, zu denen man gar keinen Bezug hat.

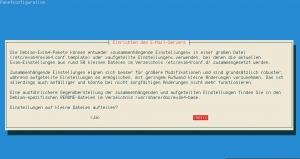

Wenn ihr wissen wollt, was ihr überhaupt für eine Auswahl mit Debian und seinen Derivaten habt, dann hilft das folgende Kommando im Terminal schnell weiter.

aptitude search '~sgames'

In Squeeze sind das immerhin 1183 Pakete aus dem Bereich "Spiele".

aptitude search '~sgames' | wc -l

Für einen öffentlichen Spieleserver kamen aber nur diese in Frage.

aptitude search '~sgames server'

Damit wird die Auswahl schon ziemlich eingeschränkt. Natürlich kamen nur Spiele mit Mehrspielermodus in Betracht. Für alles andere hätte ich keinen vServer mieten müssen. Der letzte Befehl spuckt trotzdem noch genug Kandidaten zum Ausprobieren aus. Nach einem Monat kann ich sagen, dass die Auswahl an Spielen in Debian groß genug ist, man aber auch nicht übersehen kann, wie groß der Einfluss von Quake3 und seinen Derivaten im Mehrspielerbereich ist.