Ich wollte schon länger etwas zu SSH schreiben, denn im Grunde genommen gehört es zu den von mir am meisten benutzten Anwendungen mit Linux. Der OpenSSH- oder Dropbear- Server ist auf jedem meiner Rechner installiert und seit längerer Zeit nutze ich die Secure Shell nicht nur zur Administration des heimischen Rechenzentrums, sondern auch zum Kopieren von Dateien und Mounten entfernter Dateisysteme.

Zu SSH gibt es glücklicherweise schon mehr als genug Informationen im Internet, weswegen ich nicht allzu viel Worte darüber verlieren möchte. Vor einiger Zeit bin ich zufällig schon auf einen Blogeintrag gestoßen, der mir die ganze Arbeit abgenommen hat und den ich wegen seiner übersichtlichen und verständlichen Vorstellung interessanter SSH-Befehle gerne weiterempfehlen möchte.

Der Post heißt "6 nützliche Dinge, die man mit ssh tun kann" und findet sich auf daniel-ritter.de.

Ich denke jeder, der Linux eine längere Zeit benutzt, wird mir zustimmen, dass SSH ein echtes Allroundtalent ist. Insbesondere kann ich mir mit SSH den Overhead eines Samba- oder NFS-Servers sparen. Das scp-Kommando lässt sich genauso wie cp einsetzen um Daten verschlüsselt zwischen zwei Rechnern auszutauschen.

Als Ergänzung eignet sich besonders bei Debian und Ubuntu sshfs , mit dem sich ein entferntes Dateisystem verschlüsselt einhängen lässt. Man sollte nur darauf achten, dass man nach der Installation des Pakets mit dem Benutzer in der Gruppe fuse vertreten ist. Das Einbinden des Dateisystems ist dann genauso einfach wie das Einloggen am SSH-Server.

Zusätzlich hat Daniel noch den SSH-Tunnel und SSH als Socks-Server vorgestellt, mit dem auch in unsicheren Netzen eine sichere Verbindung zu einem Rechner des Vertrauens hergestellt werden kann und mit diesem sich dann z.B. im Internet surfen lässt.

Außerdem gibt es noch die Möglichkeit die Darstellung von X11-Anwendungen auf einem entfernten Rechner an den lokalen Computer weiterzureichen. Hierzu verbindet man sich mit der Option -X mit dem entfernten Rechner und zusätzlich muss X11Forwarding "yes" in /etc/ssh/sshd_config gesetzt sein.

Schließlich existiert sogar noch die Möglichkeit einen sftp-Server als Subsystem von SSH laufen zu lassen, womit man sich auch das Einrichten eines zusätzlichen FTP-Servers sparen kann. Dazu bald mehr.

Wer SSH noch nicht ins Herz geschlossen hat, sollte jetzt damit anfangen. Es lohnt sich. 😉

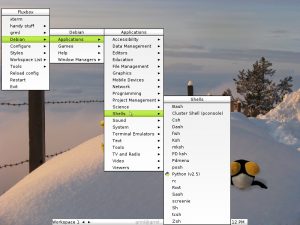

Anonymes Surfen mit Firefox und Tor als Slitaz Flavor

Ich habe mich am Wochenende noch etwas mehr mit der gestern vorgestellten Methode von Slitaz beschäftigt, mit Hilfe von Tazlito die Distribution zu einem neuen Flavor zusammenzustellen.

Im Prinzip lässt sich mit Tazlito eine eigene Distribution für Spiele, eine Multimediaedition wie bei Ubuntustudio und vielleicht auch etwas ähnliches wie Tails für anonymes Surfen erstellen.

Ich habe mich mal an letzterem versucht und ein neues ISO mit Firefox, Tor und Privoxy zusammengestellt und alles so konfiguriert, dass man mit Firefox anonym im Netz surfen kann. Gleich vorneweg: Tor ist experimentelle Software und genauso experimentell ist mein Setup mit Slitaz. Es gibt diverse Fallstricke und durch unbedachte Aktionen ist die Anonymität mit Tor auch schnell wieder futsch. Seht es also mehr als Idee um Tor kennenzulernen oder um mehr über sicheres Surfen zu erfahren und nicht als Ultima Ratio. Ok, genug gewarnt, los gehts. 😉

Ich habe mich entschieden Slitaz 3.0 (stable) mit der Live-CD zu starten und es dann aus der Liveumgebung heraus sofort mit TazUSB auf einen USB Stick zu schreiben. Der Stick sollte vorher mit ext3 formatiert worden sein.

Ich hatte zuerst versucht alles live zu konfigurieren und mit Tazlito und dem Kommando "writeiso" auf den Stick zu schreiben, was aber beim Booten eine Kernelpanic ausgelöst hat. Möglicherweise liegt es an Tazlito oder TazUSB, möglicherweise aber auch am USB-Stick. Auf jeden Fall funktionierte es besser, wenn man direkt vom USB-Stick aus beginnt zu arbeiten.

Installation

tazpkg recharge

tazpkg get-install firefox

tazpkg get-install tor

tazpkg get-install privoxy

tazpkg clean-cache

Zuerst sollte die Paketliste aktualisiert werden und die drei notwendigen Anwendungen Firefox (Browser), Tor (Zugang zum anonymen Netzwerk) und Privoxy (Proxy) installiert werden. Mit clean-cache werden die heruntergeladenen Pakete gelöscht und so Speicherplatz gespart.

Ich habe Slitaz Firefox 3.5.7 Version benutzt. Das Ganze lässt sich aber auch mit der aktuellen Firefox-5-Version umsetzen. Navigiert zu mozilla.com, ladet das generische Tar.bz2-Paket herunter, entpackt es mit tar xvjf firefox-version.tar.bz2 und startet Firefox aus dem Firefox-Ordner mit ./firefox.

Konfiguration

- Editiert die Datei /etc/privoxy/config und fügt den lokalen Port hinzu, durch den Firefox später mit Hilfe von privoxy Daten durch das Tor-Netzwerk schleusen kann.

forward-socks4a / 127.0.0.1:9050 .

Ich wurde darauf hingewiesen, dass der Punkt am Ende der Zeile unbedingt notwendig ist, so dass die Konfiguration von privoxy gelesen werden kann.

- Privoxy starten mit

/etc/init.d/privoxy start - Tor starten mit

tor& - Ruft Firefox auf und installiert folgende Addons:

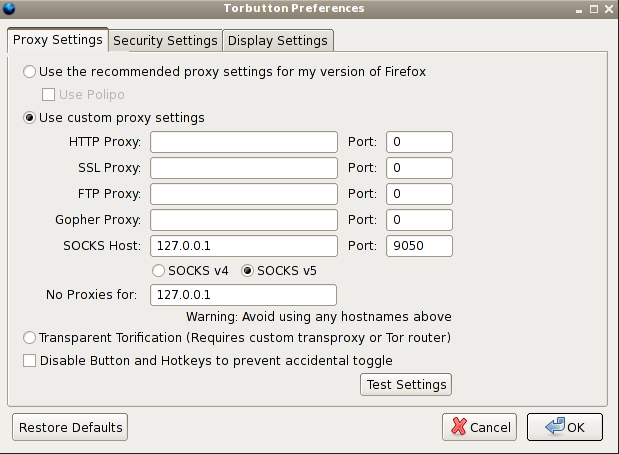

- Passt die Einstellungen von Torbutton wie auf dem folgenden Screenshot zu sehen an

- Ändert eure Startseite zu https://www.startpage.com und installiert am besten gleich das dazugehörige Suchplugin für Firefox mit.

- Startet Firefox neu.

- Wenn alles richtig eingestellt wurde, sollte die Seite http://check.torproject.org eine positive Rückmeldung geben.

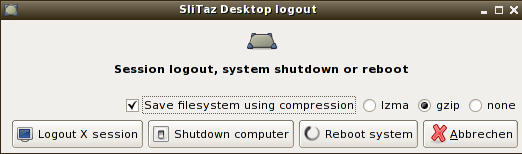

Das war es auch schon. Meldet man sich von seinem System ab oder startet alles neu, hat man mit Slitaz die Möglichkeit alle Veränderungen auf den USB-Stick zu schreiben. Markiert alles wie auf dem Screenshot und euer Firefox-Tor-Setup sollte für das nächste Mal gespeichert werden.

Die Idee ließe sich noch ausbauen, indem man anfängt diverse Anwendungen ebenfalls für Tor zu konfigurieren. Ich denke als Beispiel zum weiteren Ausprobieren reicht das erst einmal.

Zum Setup bleibt nur zu sagen, dass Startpage.com einen sicheren Zugriff auf die Suchmaschine bietet und keine Cookies gespeichert werden. Dazu gibt es die Suchergebnisse von Google. No-Script und Adblock-Plus sind für mich absolute Must-Have-Addons für Firefox.

Die Möglichkeiten sein eigenes Slitaz Flavor zu erstellen sind beinahe grenzenlos. Viel Spass dabei.

Anonymität im Netz mit Tails

Anonymität, Vertrauen und Sicherheit: Wörter, die immer wieder Emotionen im Zusammenhang mit dem Internet hervorrufen. Ich möchte auf SSH, https oder GnuPG nicht mehr verzichten, wobei letzteres nicht nur Dropbox sicherer macht.

Auf der anderen Seite gibt es aber auch übertriebene Reaktionen, wenn in Zusammenhang mit jedem neuen Internetangebot gleich das Ende der informationellen Selbstbestimmung und des Datenschutzes herbeigeredet wird.

Ich habe kein Problem damit, dass Suchbegriffe gespeichert und analysiert werden, damit informativere Seiteninhalte generiert werden und man einen besseren Überblick darüber erhält, was die Leute eigentlich interessiert und was nicht - solange dies anonym geschieht.

Das Problem ist die Verknüpfung der IP des Nutzers mit diesen Informationen, die für das obige Beispiel irrelevant sind, mit dem sich aber leicht persönliche Profile anlegen und letztendlich auch über den ISP zurückverfolgen lassen.

Am anderen Ende wird die Ansicht vertreten, dass man als anständiger Bürger nichts im Internet zu befürchten habe. Leider schert das den "Mann in der Mitte" oder etwas wie Echelon wenig. Unverschlüsselte Daten können mit entsprechendem technischen Know-How und Aufwand immer und überall eingesehen werden.

Jeder würde sofort Sturm laufen, wenn die Post jeden Brief öffnen und kopieren würde, doch niemand stört sich daran, dass jede Email offen einsehbar verschickt wird.

Was kann man also tun? Auf jeden Fall ein gesundes Maß an Misstrauen entwickeln, ohne dabei in Hysterie zu geraten, in die manche Medien gerne verfallen. Gerade zur Thematik von Anonymität und Sicherheit im Netz gibt es spezielle Linuxdistributionen, die sich mit dem Thema beschäftigen.

Eine davon heißt Tails, The Amnesic Incognito Live System, welches auf Debians Live-Projekt basiert. Tails bringt einem vor allem das Tor Netzwerk näher, mit dem es möglich ist anonym im Internet zu surfen und i2p. Während i2p ein Projekt ist, welches versucht ein komplett anonymes und sicheres Netzwerk zu erschaffen, welches unabhängig vom heutigen Internet ist, konzentriert sich Tor darauf Anonymität im Internet zu erzeugen, indem Informationen zwischen Client und Server durch das Tor-Netzwerk geleitet werden und dadurch am Ende nicht mehr feststellbar ist, wer der ursprüngliche Absender war.

Tails lässt sich als Live-CD, per USB oder in Virtualbox ausprobieren. Nach dem Einloggen startet sofort Iceweasel (Firefox) mit dem installierten Addon Torbutton, mit dem das Aktivieren von Tor ein 1-Klick-Erlebnis ist.

Anwendungen in Tails sind schon so konfiguriert, dass Daten durch das Tor Netzwerk geleitet werden. So lässt sich zum Beispiel anonym im IRC mit Pidgin chatten. Sowohl die Tor als auch Tails Webseite weisen darauf hin, dass es keine perfekte Anonymität gibt und vieles davon abhängt, welche Anwendungen man nutzt bzw. besser nicht nutzen sollte.

Zum Sensibilisieren für das Thema Sicherheit und Anonymität im Internet und als Denkanstoß, ist Tails auf jeden Fall einen Blick wert.

Dropbox: Wie viel Paranoia darf es sein?

Ich bin seit längerer Zeit zufriedener Nutzer des Cloud- und Synchronisationsdienstes Dropbox. Vor ein paar Tagen bin ich auf zwei interessante Artikel gestoßen.

Der erste ist ein englischer Artikel darüber, wie Dropbox scheinbar Privatsphäre gegen Kosteneinsparungen tauscht: How Dropbox sacrifices user privacy for cost savings

Der andere stammt von heise.de und beschäftigt sich mit einer entdeckten Sicherheitslücke bei Dropbox, die es einem Angreifer ermöglichen könnte unabhängig vom Nutzerpasswort Zugang zu den bei Dropbox gespeicherten Daten zu erhalten. Dazu müsste derjenige aber im Besitz der Dropbox Datei config.db sein.

Zum ersten Artikel ist zu sagen, dass Dropbox mit einer Methode namens Deduplizierung arbeitet um Kosten zu sparen, was nichts anderes heißt, als dass identische Dateien nicht doppelt abgespeichert werden sondern jede Kopie nur auf das Original verweist.

Nur so ist eben auch zu erklären, warum Gigabyte große Dateien scheinbar in Sekunden synchronisiert werden. Was ist daran aber nun ein Sicherheitsproblem?

Dropbox verwahrt die Daten nach eigener Aussage sehr sicher. Alle abgespeicherten Daten werden gegen fremden Zugriff mit AES-256 verschlüsselt, können aber natürlich auch jederzeit wieder durch Dropbox entschlüsselt werden. Die Übertragung der Daten zwischen Client und Server findet sowieso nur über eine gesicherte SSL Verbindung statt.

Staatliche Organisationen, Unternehmen oder einfach nur andere Nutzer des Dienstes könnten aber auf die Idee kommen und strafbare Daten auf die Server von Dropbox hochladen, um damit zu überprüfen, ob nicht irgendein anderer Dropbox-Benutzer gegen Gesetze verstoßen hat.

Ob ein solches Indiz in Deutschland ausreichen würde um das amerikanische Unternehmen Dropbox zur Herausgabe des Nutzernamens zu zwingen, der die Originaldatei hochgeladen hat, entzieht sich meiner Kenntnis. Das Beispiel zeigt aber zumindest, dass es zur Zeit ziemlich leicht ist einen möglichen Rechtsverstoß zu überprüfen, solange die Daten nicht z.B. mit einem eigenem GnuPG-Schlüssel gesichert sind.

Ich muss zugeben, die beiden Artikel haben mich etwas nachdenklich gemacht, aber meine grundlegende Haltung nicht geändert. Dropbox ist für mich momentan noch ein kostenloser Dienst. Das Unternehmen kann diese Dienstleistung jederzeit einstellen, ohne dass es sich mir gegenüber rechtfertigen müsste. Damit bin ich vollkommen einverstanden und stelle mich darauf ein.

Wenn ich Daten auf einen Server hochlade, auf den andere außer mir Zugriff haben, rechne ich damit, dass meine Daten gegen Ausspähen nicht sicher sind. Ich erwarte zwar, dass die Angestellten des Unternehmens den Tag über besseres zu tun haben als Urlaubsfotos aus Deutschland durchzusehen, sicher sein kann ich mir aber nicht.

Möchte man Sicherheit haben führt kein Weg an GnuPG oder Truecrypt vorbei. Wer wichtige Dokumente nicht verschlüsselt und diese einem Clouddienst anvertraut handelt fahrlässig.

Wie ernst das Problem mit der Datei config.db für den Linuxclient zur Zeit ist lässt sich aus dem heise Artikel nicht herauslesen. Für mich persönlich ändert sich deswegen nichts.

Egal ob es der anonyme Hacker ist oder das böswillige Internetunternehmen, welches nur gegründet wurde um MIR die geheimsten Informationen zu entreißen, meine Strategie ist immer dieselbe. Vielleicht wird es auch bei Dropbox in Zukunft möglich sein einen eigenen privaten Schlüssel für seine dort gesicherten Daten festzulegen.

Doch bis es so weit ist werden wichtige Daten immer mit GnuPG verschlüsselt. Der Rest ist Vertrauenssache.

Das Multi-Boot Projekt: Manuelle Partitionierung mit Debian

Der Monat April steht im Zeichen des Multi-Boot Projektes. Nach fünf Jahren mit Ubuntu auf dem Hauptrechner und den anstehenden großen Umwälzungen im Desktopbereich, Stichwort Gnome 3 versus Unity, wollte ich wieder etwas Neues ausprobieren.

Da Ubuntu 11.04 erst Ende April erscheint, nutze ich die Zeit, und beginne mit der schon vorgestellten Installation von Linux Mint Debian auf einem verschlüsselten Logical Volume.

Um überhaupt die Möglichkeit zu haben Linux Mint Debian zu verschlüsseln, greife ich auf die Netzinstallation von Debian Squeeze mit dem Debian-Installer zurück. Leider ist die Partitionierung nicht mehr ganz so einfach wie bei meinem ersten Test auf dem Inspiron 4000, da ich mir für das Multibootsystem und meine 500 GB große Festplatte folgendes überlegt habe.

Primäre Partition sda1: /boot 256 MB ext2

Um das verschlüsselte Volume mit der Root-Partition öffnen zu können, muss es eine unverschlüsselte Boot-Partition geben.

Primäre Partition sda2: /data 430 GB ext4

Die Datenpartition, auf der alle Daten zwischen den verschiedenen Distributionen ausgetauscht werden. Wenn man möchte, kann man diese einzelne Partition später immer noch ganz einfach verschlüsseln.

Logische Partition sda5: LVM auf einem verschlüsselten Volume mit dm_crypt

Darin enthalten sind drei logische Volumes, ein 6,5 GB großes Swap, 10 GB root und 12,5 GB home Volume.

Die restlichen ca. 40 GB sind freier Speicher, den sich später Ubuntu 11.04 und eine weitere Distro teilen werden.

Leider bietet der Debian-Installer keine automatisierte Vorlage für ein solches Schema an und es besteht bei der manuellen Partitionierung schnell die Gefahr verschlüsselte Volumes auf LVM einzurichten, die später beim Booten alle einzeln entsperrt werden müssen.

Die wichtigsten Schritte bei der manuellen Partitionierung habe ich aus diesem Grund in Qemu noch mal nachgestellt, deswegen nicht von den Zahlenwerten für den Speicher verwirren lassen. Spätestens jetzt sollte von allen wichtigen Daten ein Backup gemacht worden sein. 😉

Nachdem man sich für die manuelle Partitionierung entschieden hat, wird der Freie Speicher ausgewählt und /boot und /data als primäre Partitionen angelegt. Für /boot nutzt Debian bei der geführten Installation immer ext2, weshalb ich hier die gleiche Einstellung gewählt habe.

Der reservierte Speicher kann meiner Meinung nach auf 1% verkleinert werden, da ich 5% bei heutigen Festplattengrößen für Verschwendung halte. Die Boot-Markierung (Boot Flag) sollte auf EIN stehen.

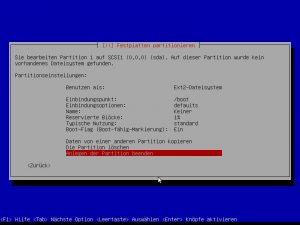

Als nächstes wird die logische Partition Nr. 5 angelegt. Anstatt bei "Benutzung als" ein Dateisystem auszuwählen, muss man hier "pysikalisches Volume für Verschlüsselung" wählen und das Ganze anlegen. Danach wählt man "Verschlüsselte Datenträger konfigurieren", selektiert die crypto Partition und gibt nach dem Fertigstellen das Passwort zum Entschlüsseln der Partition ein, womit der Stand wie auf dem nächsten Bild sein sollte.

Einschränkung hier: Primäre Partition 2 muss natürlich auf /data eingebunden sein und nicht auf /. Das Dateisystem für das verschlüsselte Volume lässt sich später beim Anlegen der Logical Volumes noch ändern.

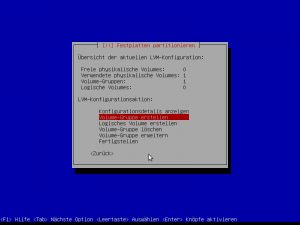

Als nächstes geht es daran innerhalb des verschlüsselten physikalischen Volumes eine Volume Gruppe anzulegen (hierzu verwendet Debian bei der geführten Verschlüsselung den Rechnernamen, man kann sich natürlich auch etwas Eigenes ausdenken) und wiederum innerhalb dieser Gruppe drei logische Volumes root, swap und home mit dem jeweiligen Dateisystem und der festgelegten Größe. Dies wird erreicht, indem "Logical Volume Manager konfigurieren" ausgewählt wird, wonach man das Menü auf dem nachfolgenden Bild erreicht, wo die oben beschriebene Gruppe und die logischen Volumes angelegt werden.

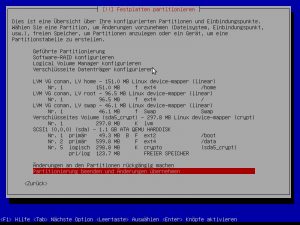

Nach diesem Schritt gilt es als letztes nur noch die Einbindungspunkte für /root, /home und die Swap-Partition festzulegen. Dazu muss man sich wieder im Hauptmenü befinden und die einzelnen logischen Volumes bearbeiten. Die für Linux Mint Debian endgültige Partitionsstruktur sieht dann wie folgt aus.

Ich hoffe, damit habe ich auch für mich beim nächsten Mal die größten Stolperfallen ausgeräumt. Weicht man von der geführten Partitionierung mit Verschlüsselung ab, sind sehr viele Menüs durchzuarbeiten. Leider ist die grafische Variante nicht einfacher, da sie 1:1 auf den Optionen der menügesteuerten Partitionierung aufbaut.

Die Frage ist natürlich auch, muss es denn unbedingt so kompliziert sein und geht es nicht auch einfacher? Wem Verschlüsselung nicht wichtig ist, kann sich auch drei primäre Partitionen mit Root-, Swap- und Home-Partition anlegen und dann mit logischen Partitionen weitermachen. Die erste logische Partition wäre dann die Datenpartition und die zweite die Root-Partition für Ubuntu, die dritte für "Lieblingsdistro XY" usw.

Alle weiteren Distributionen greifen dann auf die primäre Swap-Partition zurück, die bei meiner gewählten, verschlüsselten Partitionierung nicht von mehreren Systemen angesprochen werden kann.

Das Ganze soll die Möglichkeiten einer manuellen Partitionierung mit und ohne Verschlüsselung demonstrieren, wobei ich ersteres insbesondere für Laptops oder Netbooks immer für sinnvoll halte.

Der Rest der Installation verlief übrigens reibungslos und genauso wie bei der letzten Installation von LMDE. Demnächst wieder mehr Schockierendes. 🙂

Mehr Sicherheit mit GnuPG

Ich habe gestern meinen drei Jahre alten öffentlichen PGP Schlüssel widerrufen und mir ein neues Schlüsselpaar erstellt. Um mir in Zukunft zu merken, welche Konsolenbefehle zum Erstellen des Schlüssels und später zum Ver- und Entschlüsseln notwendig sind, hierzu eine kurze Anleitung.

Es gibt mittlerweile viele gute und vor allem ausführliche Anleitungen zu GNU Privacy Guard, darunter z.B.

http://hp.kairaven.de/pgp/gpg/index.html

Ich persönlich benutze GnuPG hauptsächlich zum Signieren meiner Emails und zum Verschlüsseln von Dateien und Dokumenten, die ich mit Dropbox irgendwo in der Cloud ablege. Zum Widerrufen des öffentlichen Schlüssels habe ich Seahorse benutzt, welches man bei Ubuntu unter System->Einstellungen->Passwörter und Verschlüsselung findet.

Auch das Erstellen des Schlüssels und der Export auf einem Schlüsselserver ist damit bequem zu lösen, im Grunde ist Seahorse nur ein Frontend für GnuPG welches die wichtigsten Funktionen bereitstellt.

Doch mit ein paar Befehlen auf der Kommandozeile geht es natürlich auch zu lösen.

Schlüsselpaar erzeugen

gpg --gen-key

Das folgende interaktive Menü ist ziemlich selbsterklärend. Die Voreinstellungen zum Verschlüsselungsalgorithmus sind sinnvoll, weswegen man nur noch Name, Email und Verfallsdatum der Schlüssel angeben muss.

Öffentliche Schlüssel im Schlüsselring auflisten

gpg --list-keys

Den Schlüssel an einen Schlüsselserver schicken

gpg --send-keys Key-ID

gpg --keyserver hkp://keyserver:port --keyserver-options verbose --send-keys Key-ID

Widerrufzertifikat

gpg --gen-revoke Key-ID > Key-ID.revcert.asc

Einmal auf einen Schlüsselserver hochgeladen, lässt sich der öffentliche Schlüssel nicht mehr ohne den eigenen privaten Schlüssel und das Passwort widerrufen. Deshalb sollte man für alle Fälle sofort ein Widerrufzertifikat erstellen und sicher verwahren.

Nach öffentlichen Schlüsseln auf einem Schlüsselserver suchen

gpg --search-keys "Suchstring"

Eine weitere E-Mail Adresse zu einem Schlüssel hinzufügen

gpg --edit-key Key-ID

adduid eingeben, Name wiederholen und neue E-Mail Adresse hinzufügen und danach mit save abspeichern.

Verschlüsseln und signieren einer Datei mit GnuPG

gpg -ser Key-ID datei

Entschlüsseln

gpg -do datei_output datei_verschlüsselt

Verschlüsseln und Entschlüsseln zum Dateimanager Thunar hinzufügen

Ubuntu integriert das Ver- und Entschlüsseln schon im Dateimanager Nautilus. Wer wie ich z.B. Thunar nutzt kann dies im Menü Bearbeiten->Benutzerdefinierte Aktionen einstellen.

Zwei neue Namen für die Aktionen ausdenken und für Verschlüsseln diesen Befehl schreiben:

Verschlüsseln

urxvtcd -e sh -c "gpg -e -r Key-ID %f"

Entschlüsseln

urxvtcd -e sh -c "gpg -o %n.entschlüsselt -d %f"

Der Terminalemulator urxvt lässt sich natürlich durch jeden anderen ersetzen. %f steht für den Dateinamen und Key-ID muss wie in den vorangegangen Beispielen mit der gewünschten Schlüssel-ID ersetzt werden.

GnuPG ist ein sehr nützliches Werkzeug um seine Dateien sicher auf fremden Cloudservern abzulegen oder sichere Emails zu verschicken. Definitiv ein "Must-have" Programm auf jedem Linuxsystem.

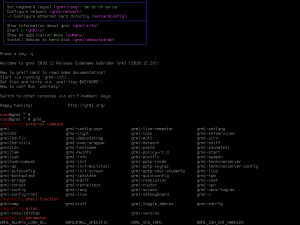

Grml 2010.12

"Gebrüder Grml" ist der Codename für eine im Dezember 2010 erschienene und auf Debian basierende Live-CD und ganz augenscheinlich ein Wortspiel der österreichischen Entwickler auf die Gebrüder Grimm.

"Gebrüder Grml" ist der Codename für eine im Dezember 2010 erschienene und auf Debian basierende Live-CD und ganz augenscheinlich ein Wortspiel der österreichischen Entwickler auf die Gebrüder Grimm.

Abseits davon, dass Grml ein einprägsamer Name für eine Distribution ist (zumindest für mich *grummel*), gefiel mir die Aussage, dass man das Rad nicht neu erfinden wolle und deshalb Debian als Basis nutze.

Die Zielgruppen des primär als Live-CD konzipierten Debian-Derivats sind nach eigener Aussage Fortgeschrittene und Experten, Systemadministratoren und Liebhaber von Textprogrammen.

Grml lässt sich in drei verschiedenen Ausführungen herunterladen, einer Standardversion mit X (700 MB, 2,3 GB entpackt!) , Grml Small ohne X und nur den wichtigsten Werkzeugen (110 MB) und Grml Medium mit X und zusätzlichen nützlichen Programmen (220 MB). Dazu ist der Linuxkernel 2.6.36 installiert und Debian Sid wird als Systemunterbau verwendet.

Grml besitzt vielfältige Bootoptionen und ein optisch übersichtliches Bootmenü, darunter auch die Möglichkeit die gesamte Distribution im RAM laufen zu lassen. Die deutsche Spracheinstellung wird mit einem Tastendruck ausgeführt oder kann später auch direkt auf der Konsole mit grml-lang de jederzeit umgestellt werden. Dazu bietet die Live Version die gleichen "Cheatcodes" wie die Knoppix Live-CD. Wer also schon einmal Knoppix benutzt hat, wird sich bei der Übergabe der Startparameter nicht viel umstellen müssen.

Nach der Erkennung der Hardware kann man sich mit einem weiteren Tastendruck dafür entscheiden, ob man lieber in eine grafische Desktopumgebung mit Fluxbox, i3, wmii, Openbox oder Awesome einsteigen möchte oder gleich auf der Konsole Platz nimmt.

Grml bietet für die Arbeit auf der Konsole eine Reihe gut vorkonfigurierter Programme an. Insbesondere fällt hier auf, dass sich die Entwickler auch Gedanken über Schriften und Farben zur besseren Lesbarkeit gemacht haben. Alle bekannten Editoren und Shells sind standardmäßig verfügbar, die Konfigurationsdateien sind gut kommentiert.

Das Steckenpferd von Grml ist eindeutig die Zsh-Shell. An vielen Stellen kann man sich innerhalb der Live-CD oder auf der offiziellen Homepage über die Vorzüge von zsh informieren. Die mächtige Autovervollständigung, selbst bei Variablen oder Programmoptionen ist schon sehr beeindruckend.

Mögliche Verwendungszwecke für Grml sehen die Entwickler z.B. als Rettungs-CD, zur forensischen Analyse von Daten und um eine Debian Live-CD mit allen wichtigen Werkzeugen für Systemadministratoren sofort griffbereit zu haben.

Da Grml für fortgeschrittene Anwender geschaffen wurde, sollte man nicht erwarten, dass man von grafischen Programmen Schritt für Schritt bei jeder Aufgabe unterstützt wird. Es wird vorausgesetzt, dass man weiß, welche Programme für eine Sicherung oder Rettungsaktion notwendig sind und wozu ein Programm wie ophcrack sinnvoll ist. Dafür gibt es auf der Homepage zumindest einen kurzen, aber guten Überblick, wie man mit ein paar Kommandos verschiedene Aufgaben lösen kann.

Besonders die Konfigurationsdateien für die verschiedenen Konsolenprogramme sind interessant, weshalb sich das Anschauen von Grml schon deshalb gelohnt hat. Ich denke insbesondere die vimrc, screenrc und die zsh Shell werde ich mir noch öfter genauer ansehen.

Grml hat eine klare Ausrichtung auf erfahrene Anwender und bestimmte Einsatzszenarien. Deswegen ist es auch einleuchtend, warum Programme wie Openoffice oder große Desktopumgebungen wie Gnome und KDE nicht zum Einsatz kommen. Dafür blieb mehr Platz für Adminwerkzeuge.

Wer eine wirklich kleine, schnelle, grafische Live-CD haben möchte wird mit Slitaz eher glücklich oder sollte für eine komplette Desktopumgebung besser Knoppix bevorzugen. Auch gibt es schon Live CDs, die sich in ähnlicher Weise wie Grml spezialisiert haben. Ophcrack wird sogar als Einzelprogramm mit einer Live-CD ausgeliefert und Distributionen wie Clonezilla oder PartedMagic sind meiner Meinung nach für eine Backuplösung einfacher zu bedienen.

Grml bietet dafür mehr Konsolenanwendungen und gut vorkonfigurierte Textprogramme und ist ideal, wenn man sich über die Stärken von zsh, vim, emacs, screen und Co informieren will. Deswegen werde zumindest ich, sie mir noch etwas näher anschauen 😉

Verschlüsseltes LMDE “the Debian way”

Während das LMDE-Team zwischen den Jahren ein paar Bugs mit der Linux-Mint-Live-DVD ausgebessert hat, habe ich versucht die Idee, Linux Mint Debian schon heute auf einem verschlüsselten Logical Volume zu installieren, in die Tat umzusetzen.

Da die LMDE-Live-DVD Verschlüsselung und die Einrichtung von LVM noch nicht unterstützt, bleibt z.B. der Weg über eine reine Debian-Installation mit anschließendem Upgrade auf die spezifischen Mint Debian Pakete.

Der Vorteil dieser Variante liegt hierbei in der geringen Größe der Netinst- oder Visitenkarten-Edition gegenüber knapp 900 MB Download der LMDE-Live-DVD. Umso kleiner aber die Installations-CD, desto mehr Pakete müssen über das Internet nachinstalliert werden. Eine funktionierende Internetverbindung ist also zwingende Voraussetzung.

Als Testrechner habe ich mich für den Dell Inspiron 4000 entschieden und die Debian Lenny Visitenkarten-Edition zum Installieren benutzt. Wer schon einmal Ubuntu mit der Alternativen CD installiert hat oder regelmäßig Debian nutzt findet sich natürlich sofort zu recht. Wichtig ist es, die geführte Installation mit LVM und Verschlüsselung auszuwählen.

Allen anderen empfehle ich die Debian-Netzinstallation oder youtube.com, wo es einige gute Videos zu diesem Thema gibt und vor allem etwas Durchhaltevermögen, denn die Debian-Installation ist nicht schwer!

Wer bis hierhin furchtlos Debian installiert hat, findet sich nach dem Neustart auf der nackten und kalten Konsole wieder. Aber keine Bange, der Rest ist trivial. Ab sofort meldet man sich als Benutzer "root" an und nimmt folgende Veränderungen an seinem Debian System vor.

Der Inhalt der Datei /etc/apt/sources.list wird komplett durch diese vier Zeilen ersetzt.

deb http://packages.linuxmint.com/ debian main upstream import

deb http://ftp.debian.org/debian testing main contrib non-free

deb http://security.debian.org/ testing/updates main contrib non-free

deb http://www.deb-multimedia.org testing main non-free

Anschließend genügt ein

aptitude update

aptitude install linuxmint-keyring deb-multimedia-keyring

aptitude dist-upgrade

und die aktuellsten Debian Testing Pakete werden installiert.

Nach dem Upgrade hat man aber weder Gnome noch Linux Mint Debian. Deswegen geht es gleich weiter mit

aptitude install gdm3 gnome-core

Debian installiert nun die wesentlichen Pakete der Gnome-Desktopumgebung und den Loginmanager GDM. Sobald der Vorgang abgeschlossen ist, genügt die Eingabe von

gdm3

als Benutzer root um die grafische Desktopumgebung zu starten. Dann kann man sich wie gewohnt mit dem bei der Installation vergebenen Benutzernamen einloggen und man findet folgendes vor.

Beeindruckend ist hierbei der geringe Speicherverbrauch mit weniger als 90 MB RAM mit der Gnome-Core-Version, die aber schon wesentliche Programme wie Browser, Email, Datei- und Systemverwaltungsprogramme mitbringt.

Wo ist mein Mint?

Kein Problem. Terminal öffnen, sich als root anmelden und

aptitude install mint-meta-debian

eingeben.

Dieses schöne Mint-Metapaket installiert alles was man sich von seinem Linux Mint Debian erwartet. Sollte aptitude sich beschweren, dass ein virtuelles Paket namens gstreamer0.10-pitfdll sich nicht installieren lässt, muss man es vorher noch manuell aus dem Internet herunterladen und mit

dpkg -i gstreamer0.10-pitfdll

installieren.

Das war es schon! Nach einem Neustart begrüßt einem der Linux-Mint-Debian-Desktop auf einem komplett verschlüsselten Logical Volume. Der Speicherverbrauch ist für ein Gnome immer noch sehr gering. Um es mit der ursprünglichen Linux-Mint-Debian-Installation oder gar Ubuntu zu vergleichen müssen aber noch einige Pakete nachinstalliert werden.

Compiz fehlt, ebenso Pidgin und Openoffice.org. Ich wage trotzdem die kühne Behauptung, dass man mit dieser Methode sich ein individuelles und sehr leichtes LMDE installieren kann, welches, egal wie man es anstellt, flexibler und ressourcenschonender als die LMDE-Live-DVD und ebenso die Linux Mint Main Edition oder Ubuntu ist.

Noch ein paar Gedanken

Auch nach dieser erneuten Gnome-Installation auf dem Inspiron 4000, bemerkt man doch die Unterschiede zu einer reinen Fenstermanagerlösung. Gnome lässt sich ohne Frage bedienen, aber auf dem älteren Laptop ist dies nicht der Königsweg.

Um es deutlich zu sagen, das liegt nicht an Debian oder Linux Mint. 256 RAM sind für Gnome wirklich nur der Anfang, was ich schon vor knapp 2,5 Jahren feststellen musste. Auf jedem neueren Rechner wird man mit Sicherheit die verbesserte Reaktionsfreudigkeit feststellen.

Was mir bei der Aktion in den Sinn kam, ist die Frage, ab wann man eigentlich von einer eigenständigen Distribution sprechen kann. Ich denke Linux Mint Debian ist deswegen so interessant, weil es viele proprietäre Formate "out of the box" anbieten möchte, womit sich insbesondere das Installieren von WLAN-Karten, Video- und Grafiktreibern vereinfachen lässt.

Die momentane Linux-Mint-Live-DVD steckt leider noch in den Kinderschuhen, weswegen man bei der Installation hiervon noch nicht von solchen Vorteilen profitieren kann. Ich hoffe aber weiterhin, dass im weiteren Voranschreiten des Projekts das bald anders sein wird.

Ketzerisch betrachtet ist Linux Mint aber ein Debian-Meta-Paket. Manche sagen ich habe Linux Mint Debian installiert, ein langjähriger Debiannutzer würde vielleicht behaupten, er habe sich mit aptitude Debian Testing mit Gnome- und Mint-Geschmack gezogen.

Rolling release, was ist das eigentlich?

LMDE benutzt für seine Installation die Debian-Spiegel und nutzt demnach zu 100% auch Debian-Software. Für meinen Geschmack sollten die Entwickler stärker darauf hinweisen, dass in Debian die sogenannten Testing- und Unstable/Sid-Zweige einzig und allein dazu dienen eine stabile Debian-Version zu produzieren.

Obwohl Testing und selbst Sid eine hohe Stabilität aufweisen, geht dennoch mal von Zeit zu Zeit etwas schief. LMDE profitiert derzeit verstärkt von dem eingefrorenen Zustand des Testing-Zweiges, der wahrscheinlich im ersten Quartal 2011 dann als "Squeeze" die nächste stabile Debian 6.0 Version werden wird.

Ob damit das momentane Testing ein echtes "Rolling Release" ist wage ich deswegen zu bezweifeln. Das kann dann in einigen Monaten wieder anders aussehen. Wenn man Rolling Release mit "neueste Software zu jedem Zeitpunkt" gleichsetzt, müsste LMDE auf Sid basieren.

So wie der Begriff "Rolling Release" zur Zeit benutzt wird, klingt es mehr wie ein Werbeslogan. Was würden ArchLinux-Nutzer dazu eigentlich sagen?

Aber mal ehrlich. Solche Wortklaubereien sind mir egal. Linux Mint Debian macht Debian bekannter. Linux Mint Debian entwickelt neue Software um Linux insgesamt besser zu machen. Linux Mint Debian interessiert mehr Menschen für Freie Software. Darauf kommt es schließlich an.

Festplatten und USB-Sticks mit dm-crypt und LUKS verschlüsseln

Seit der Veröffentlichung von Debian Etch nutze ich standardmäßig die Festplattenverschlüsselung mit LVM des Debian-Installationsprogramms. Im folgenden möchte ich kurz die wichtigsten Schritte aufzählen, die nötig sind um eine einzelne USB-Festplatte oder einen USB-Stick zu verschlüsseln und über dabei gemachte Erfahrungen berichten. Mir hat der umfangreiche Artikel Festplattenverschlüsselung mit Debian GNU/Linux sehr geholfen, welchen ich ebenfalls unbedingt empfehle zu lesen.

Continue reading "Festplatten und USB-Sticks mit dm-crypt und LUKS verschlüsseln"